今日(1月11日)接到绿盟威胁情报中心NTI消息称,其发现境外APT-C1组织利用“互金大盗”恶意软件攻击我国某互金平台,导致平台数字资产被窃,损失高达150万美元。3 f: k3 l( S0 r2 \0 o

这类攻击目标往往为比特币、莱特币、以太坊、比特币现金在内的12种数字资产、22个第三方钱包、8个交易平台的敏感文件。

0 c3 S% s4 k# K7 R2 Z9 j& [在目前发现的单个案例中,已经成功转移了数字资产,在更大范围的相关托管机构还有可能发生更为严重的“币池”资产转移。一旦投资者托管的钱包和密钥被窃取,将导致大规模数字资产失窃。1 z$ T* ~& K2 y" g' a

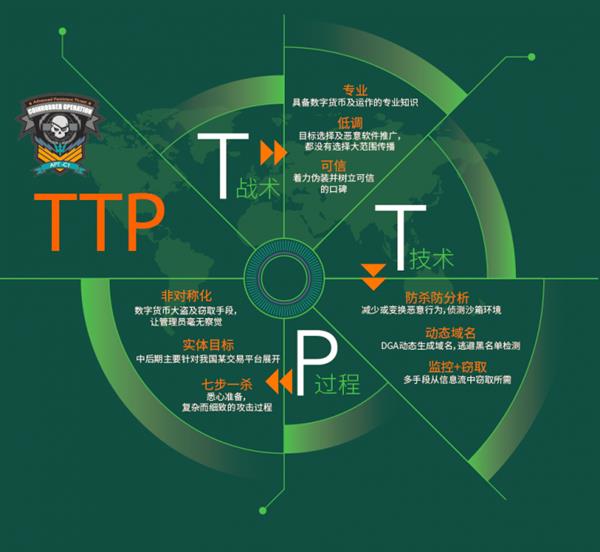

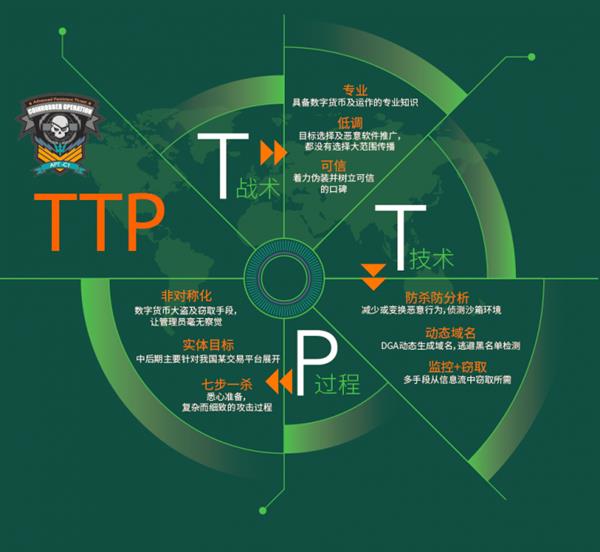

在整个攻击事件中,攻击者在战术、技术及过程三个方面(TTP)表现出高级威胁的特征,包括高度目的性、高度隐蔽性、高度危害性、高度复合性、目标实体化及攻击非对称化。' `1 g$ M5 l: R8 G

在国际网络安全领域通常使用这些特征,来标识及识别高级持续性威胁(APT)攻击,同时由于其攻击主要针对我国互联网金融领域,因此将其命名为APT-C1。

, m& S7 X) e( e& X

出大事!境外黑客攻击我国 卷走150万美元

; |6 }% \8 D& `% m: n% }+ R' @( o

进一步分析显示,APT-C1组织开发的“互金大盗”,从2015年5月开始,逐步聚焦到互联网金融领域,并不断收集捕获包括比特币、莱特币、以太坊、比特币现金在内的12种数字资产、22个第三方钱包、8个交易平台的敏感文件。, t+ m' c3 a4 p) |

当发现入侵目标后(我国某互联网金融交易平台),即展开持续进攻,直至进入该平台窃取凭证后,转移150万美元的数字资产。

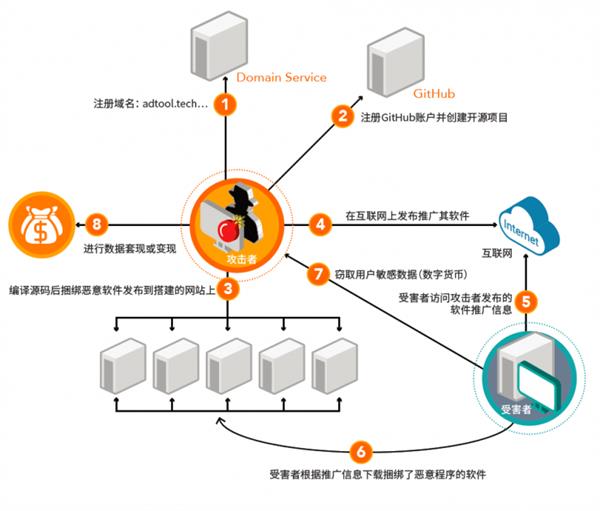

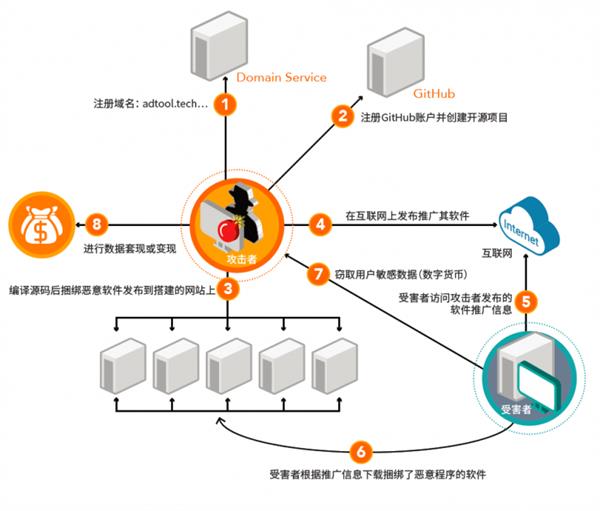

+ u; j; T+ m# i; i3 {2 x" hAPT-C1的进攻战术隐蔽且危害性大与其它高级威胁攻击不同,APT-C1组织清楚的认识到,在面对互联网金融这样的大资金交易平台时,如果采用大规模感染且自动化攻击的形式,容易引起警觉很难奏效。# x$ b/ U# _9 u1 p

故而攻击者长期活跃在互金社区解答用户问题,尤其关注互金平台管理员的痛点,然后有针对性的设置“诱饵”,将“互金大盗”恶意软件捆绑到管理员工具上,并在有限范围内扩散。一旦有“鱼”上钩,就展开有针对性的攻击。 * D0 u3 ~ o# z1 S" K) K

出大事!境外黑客攻击我国 卷走150万美元

( o, D1 c# o- y o" K

在目前发现的单个案例中,已经成功转移了数字资产,在更大范围的相关托管机构还有可能发生更为严重的“币池”资产转移,一旦投资者托管的钱包和密钥被窃取,将导致大规模数字资产失窃。

2 e$ n2 u5 j% [目前,已捕获到“互金大盗”恶意软件的29个样本,相关域名5个,而这些样本在国际通行的60个防病毒引擎中,只有两个能察觉到。针

( s; o0 ]! v5 A2 V0 A! e对这类攻击,绿盟威胁情报中心NTI目前已具备防御能力,并通过持续追踪相关威胁情报为用户提供相关查询信息。1 ~; J+ w1 Z) c; |

出大事!境外黑客攻击我国 卷走150万美元

|

|